目录导读

- 为什么需要Teams自动登录?——提升效率与安全性的平衡

- 准备工作与环境检查——确保自动登录的前提条件

- 四种主流自动登录方法详解——选择最适合你的方案

- 企业级部署与批量配置——IT管理员的专业指南

- 常见问题与故障排除——解决自动登录中的疑难杂症

- 安全注意事项与最佳实践——便捷与防护并重

为什么需要Teams自动登录?

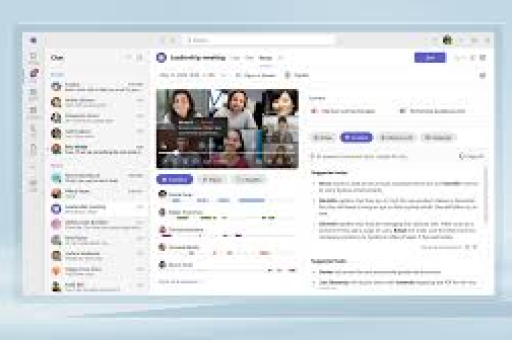

在数字化工作场景中,Microsoft Teams已成为团队协作的核心工具,频繁的登录验证不仅消耗时间,还可能打断工作流,设置自动登录能够显著提升日常工作效率,特别适合固定办公设备、共享工作台等场景。

效率提升数据:根据微软官方统计,启用自动登录后,用户平均每天节省7-12分钟的登录验证时间,长期累积可观的效率增益,自动登录减少了因密码记忆负担导致的密码重置请求,降低IT支持压力。

准备工作与环境检查

在设置自动登录前,请确保满足以下条件:

- 账户类型:确认使用的是Microsoft 365工作或学校账户(支持现代认证),个人Microsoft账户的自动登录功能有限制

- Teams版本:桌面版Teams(Windows/Mac)支持完整自动登录功能,Web版依赖浏览器设置

- 系统要求:Windows 10/11或macOS 10.14+,建议保持系统更新

- 管理员权限:部分设置需要本地管理员权限或企业策略支持

兼容性检查清单:

- ✅ Teams客户端版本1.5.00.xxxx或更高

- ✅ Windows凭据管理器运行正常

- ✅ 企业策略未禁用自动登录功能

- ✅ 设备已加入Azure AD或域环境(企业用户)

四种主流自动登录方法详解

Windows凭据管理器设置(最常用)

这是最直接的自动登录方式,适用于个人设备:

- 打开Teams并正常登录一次

- 进入Windows控制面板 → 用户账户 → 凭据管理器

- 选择“Windows凭据” → 添加普通凭据

- 输入以下信息:

- 互联网地址:

login.microsoftonline.com - 用户名:您的完整邮箱地址

- 密码:账户密码

- 互联网地址:

- 重启Teams,将自动使用保存的凭据登录

注意:此方法在Windows更新后可能需要重新配置,且密码更改后需更新凭据。

注册表配置法(高级用户)

通过修改注册表实现更持久的自动登录:

- 按Win+R,输入

regedit打开注册表编辑器 - 导航至:

HKEY_CURRENT_USER\Software\Microsoft\Office\Teams - 新建DWORD(32位)值,命名为

AutoStartLogin - 双击新建的值,将数值数据改为

1 - 在同一位置新建字符串值,命名为

DefaultUser - 输入您的邮箱地址作为数值数据

- 重启Teams生效

安全提醒:修改注册表前建议备份,错误修改可能影响系统稳定性。

组策略部署(企业环境)

IT管理员可通过组策略批量部署:

- 下载Microsoft Office管理模板

- 打开组策略管理编辑器

- 导航至:用户配置 → 管理模板 → Microsoft Teams

- 启用“自动登录用户”策略

- 配置选项:

- 使用SSO:适用于Azure AD环境

- 指定默认用户:输入用户变量(如%username%@domain.com)

- 部署到目标计算机组

命令行参数启动

创建带参数的Teams快捷方式:

- 右键桌面Teams快捷方式 → 属性

- 在“目标”字段末尾添加参数:

--process-start-args="--autostart --login-user=username@domain.com" - 注意:此方法需配合凭据管理器使用,不能单独存储密码

企业级部署与批量配置

对于拥有大量用户的企业,手动配置不切实际,以下是推荐的批量部署方案:

方案A:Intune/MDM部署

- 在Microsoft Endpoint Manager中创建配置策略

- 选择设置目录 → Teams → 自动登录

- 配置为“已启用”,选择身份验证方式

- 分配至目标用户组或设备组

方案B:脚本自动化部署

# PowerShell部署脚本示例

$TeamsRegPath = "HKCU:\Software\Microsoft\Office\Teams"

$AutoLoginValue = "AutoStartLogin"

$DefaultUserValue = "DefaultUser"

If (-NOT (Test-Path $TeamsRegPath)) {

New-Item -Path $TeamsRegPath -Force

}

New-ItemProperty -Path $TeamsRegPath -Name $AutoLoginValue -Value 1 -PropertyType DWORD -Force

# 需要根据实际用户动态设置用户名

$UserPrincipalName = $env:USERNAME + "@yourdomain.com"

New-ItemProperty -Path $TeamsRegPath -Name $DefaultUserValue -Value $UserPrincipalName -PropertyType String -Force

部署最佳实践:

- 分阶段部署,先在小范围测试

- 记录所有配置变更,便于故障回溯

- 配合条件访问策略,确保安全合规

常见问题与故障排除

Q1:设置了自动登录,但Teams仍要求输入密码?

A:可能原因及解决方案:

- 凭据管理器条目损坏:删除旧条目重新创建

- 密码已更改:更新凭据管理器中的密码

- 企业策略限制:联系IT部门确认策略设置

- Teams缓存问题:清除缓存(删除%appdata%\Microsoft\Teams文件夹)

Q2:多账户环境下如何设置默认登录账户?

A:Teams默认登录最近使用的账户,如需指定:

- 退出所有Teams账户

- 首先登录您希望设为默认的账户

- 完成自动登录设置

- 此账户将成为自动登录的默认账户

Q3:自动登录是否影响移动设备?

A:iOS和Android的自动登录行为不同:

- iOS:支持生物识别(FaceID/TouchID)自动验证

- Android:依赖设备密码或生物识别

- 两者均不支持保存密码的完全自动登录,这是出于安全考虑的设计

Q4:共享电脑如何安全使用自动登录?

A:共享环境建议:

- 启用Windows多用户账户,每人独立登录

- 使用Web版Teams配合浏览器隐私模式

- 配置Teams会话超时(需管理员设置)

- 避免在共享设备保存永久登录状态

安全注意事项与最佳实践

自动登录在便捷性与安全性间需要平衡:

高风险场景避免自动登录:

- 公共或共享设备

- 高权限账户(全局管理员等)

- 处理敏感数据的设备

增强安全措施:

- 多因素认证(MFA):即使启用自动登录,也应要求MFA

- 条件访问策略:限制从非常用位置或设备的自动登录

- 定期审查:每月检查自动登录设备清单

- 会话超时:设置合理的空闲超时时间(建议15-30分钟)

合规性考虑:

- 医疗、金融等行业需符合特定合规要求

- 记录所有自动登录事件以备审计

- 员工离职时确保自动登录凭据已清除

混合办公环境建议:

- 公司设备:可启用自动登录

- 个人设备:建议使用标准登录流程

- 远程访问:通过VPN连接后使用自动登录

通过合理配置Teams自动登录,组织可以在不牺牲安全性的前提下,显著提升协作效率,建议根据实际使用场景选择适当方案,并定期评估安全状态,确保便捷与防护的最佳平衡。

标签: 自动登录